![【Security Hub修復手順】[Transfer.2]Transfer Family サーバーはエンドポイント接続に FTP プロトコルを使用しないでください](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[Transfer.2]Transfer Family サーバーはエンドポイント接続に FTP プロトコルを使用しないでください

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[Transfer.2]Transfer Family サーバーはエンドポイント接続に FTP プロトコルを使用しないでください

[Transfer.2] Transfer Family servers should not use FTP protocol for endpoint connection

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、AWS Transfer FamilyサーバーがエンドポイントにFTP以外のプロトコルを使用しているかどうかをチェックします。

サーバーがクライアントのサーバーエンドポイントへの接続にFTPプロトコルを使用している場合、このコントロールは失敗します。

FTP(File Transfer Protocol)は通信が暗号化されていないため、認証情報の漏洩につながる可能性があります。

一方、SFTP(SSH File Transfer Protocol)、FTPS(File Transfer Protocol Secure)、AS2(Applicability Statement 2)などのプロトコルは、転送中のデータを暗号化します。これらのセキュアなプロトコルを使用することで、潜在的な攻撃者による中間者攻撃や類似の攻撃を防ぎ、ネットワークトラフィックの盗聴や操作を防止できます。そのため、機密性の高いデータ転送には、これらの暗号化されたプロトコルの使用が推奨されます。

ただし、構成上、FTPが必須の場合は、Security Hubで当該コントロールを「抑制済み」に設定します。

修復手順

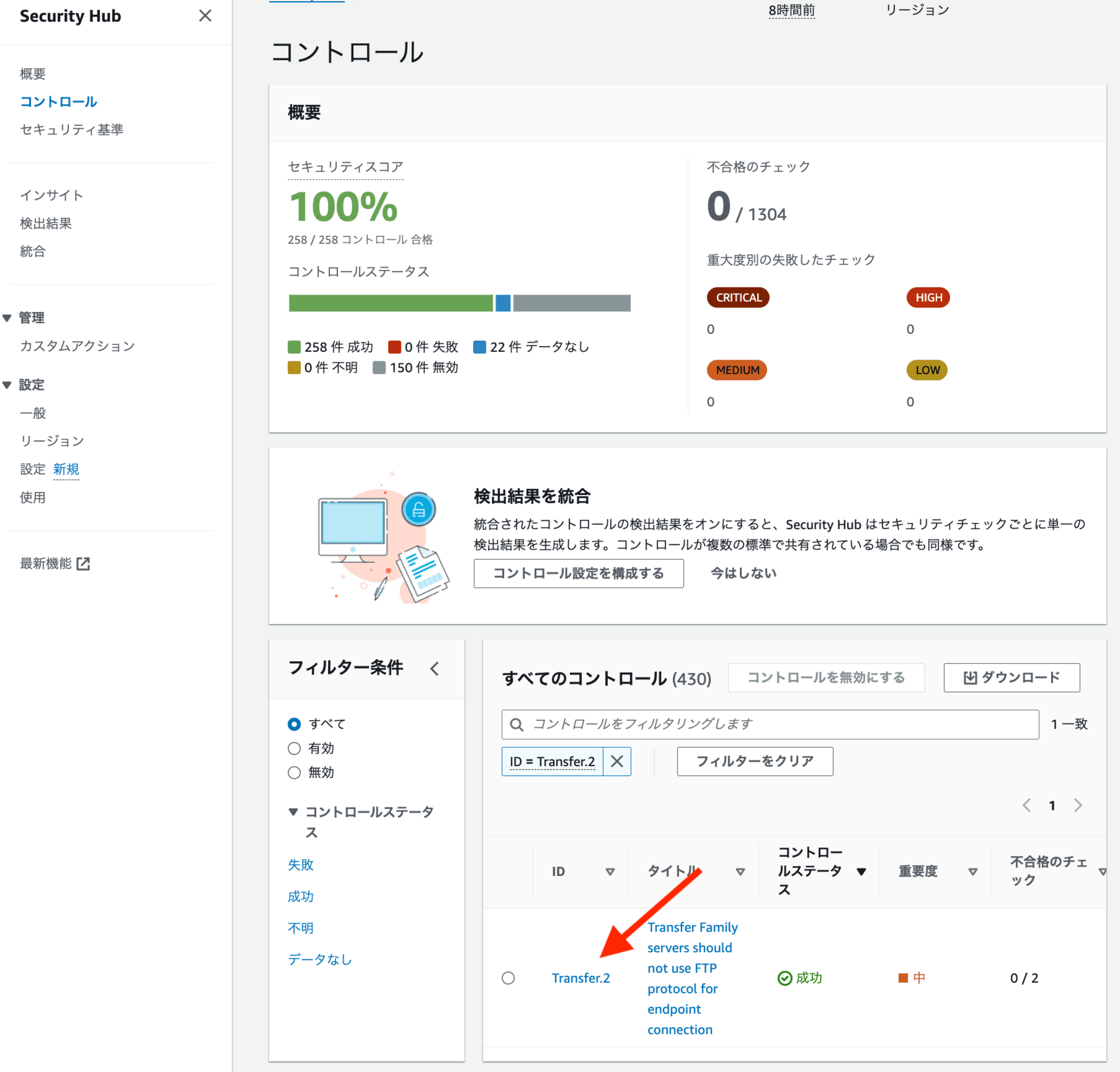

1 コントロールの確認方法

-

AWSマネジメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0 で「Transfer.2」を検索し、そのタイトルを選択します。

-

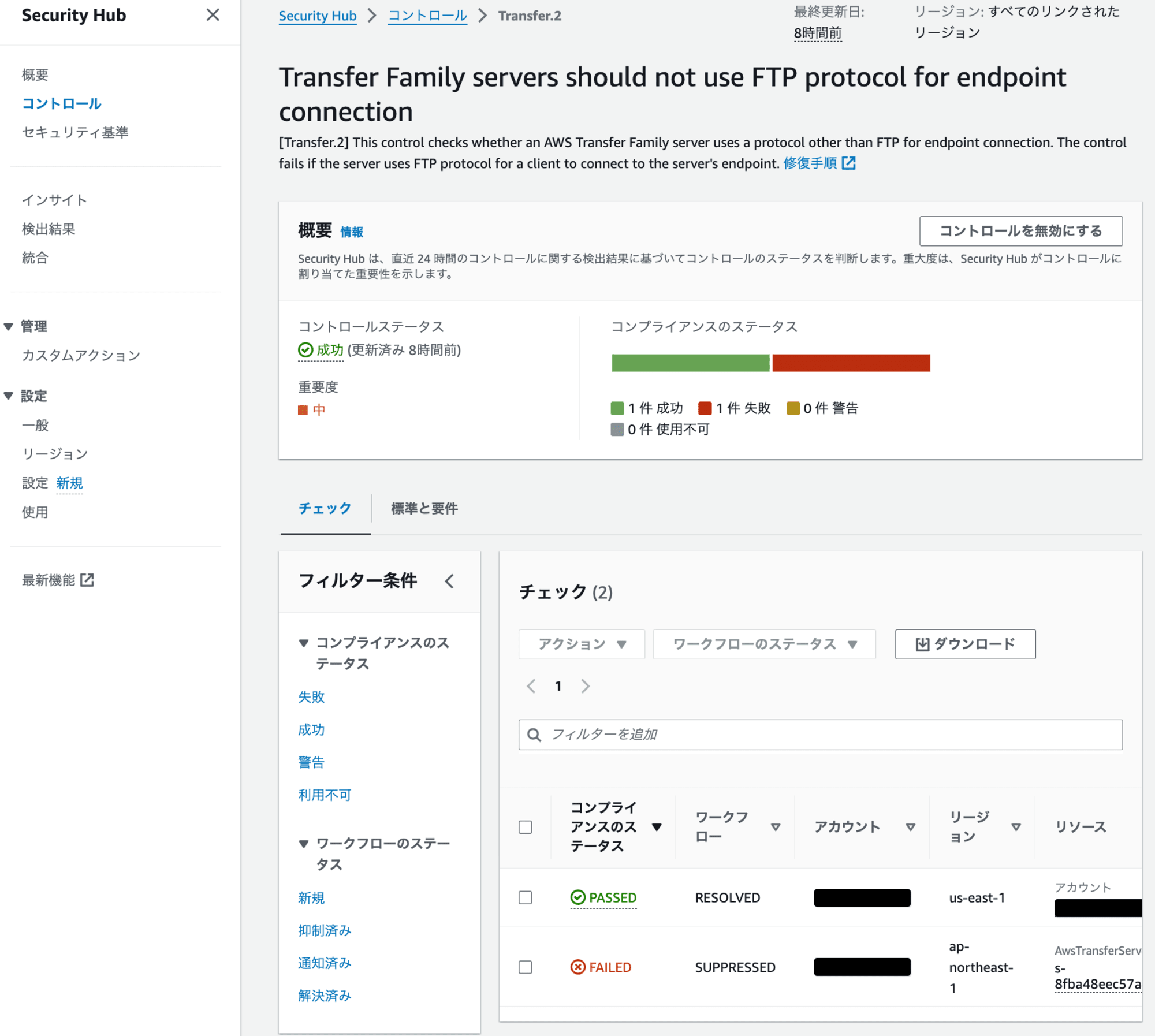

リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理部署などの関係者)に以下の点を確認してください。

- FTP以外のプロトコルに変更可能かどうか。

- 変更不可の場合は、Security Hubで当該コントロールを「抑制済み」に設定します。

3 プロトコルの変更

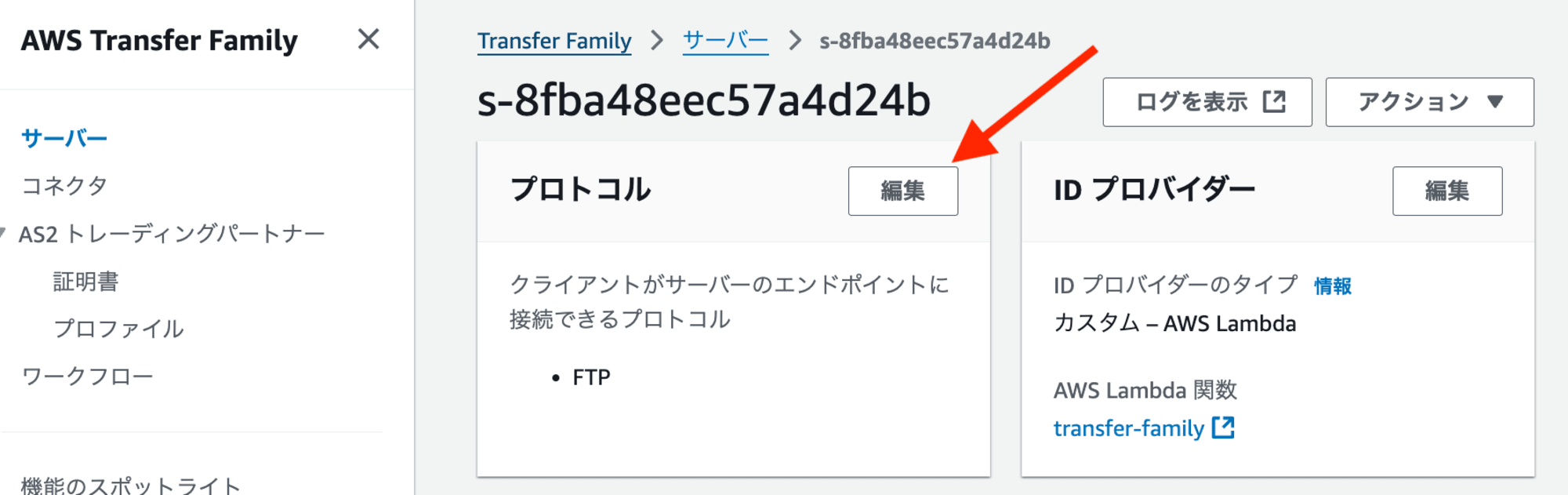

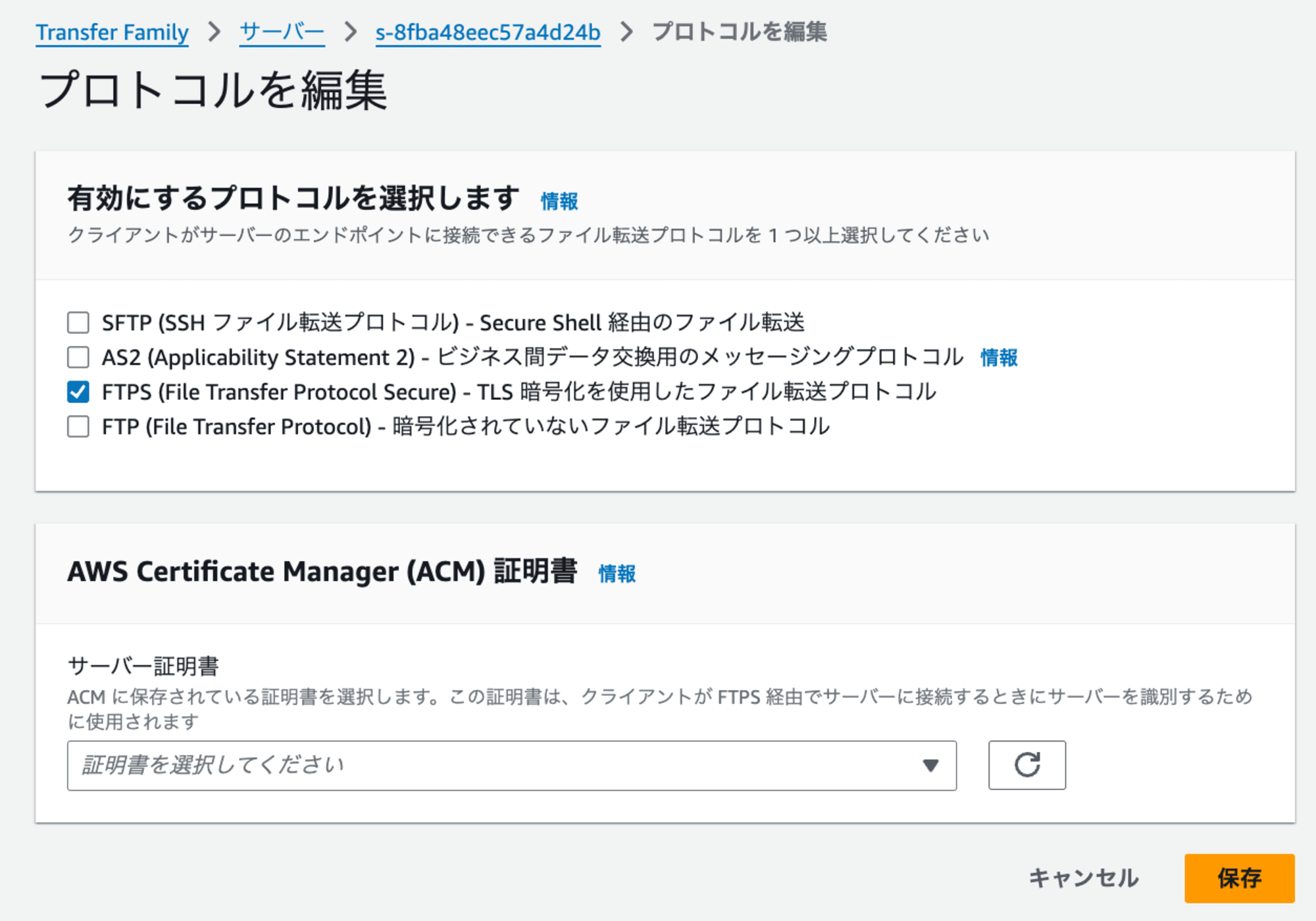

- AWSマネジメントコンソールからTransfer Familyのサービスページに移動し、対象のサーバーを選択します。

- プロトコルの[編集]を選択します。サーバーが起動状態のままでもプロトコルは変更できます。

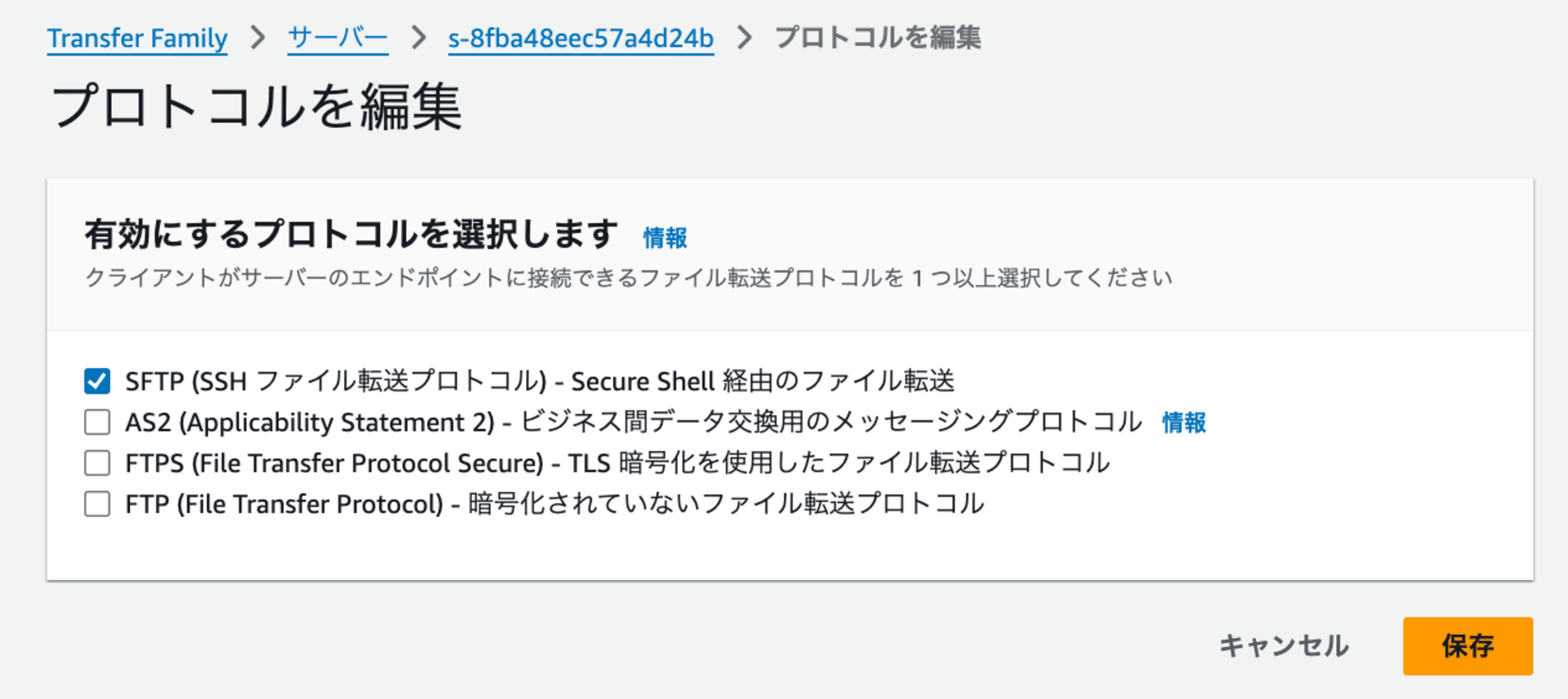

- FTPは選択せず、他のプロトコルを選択します。本例では、SFTPを選択しています。

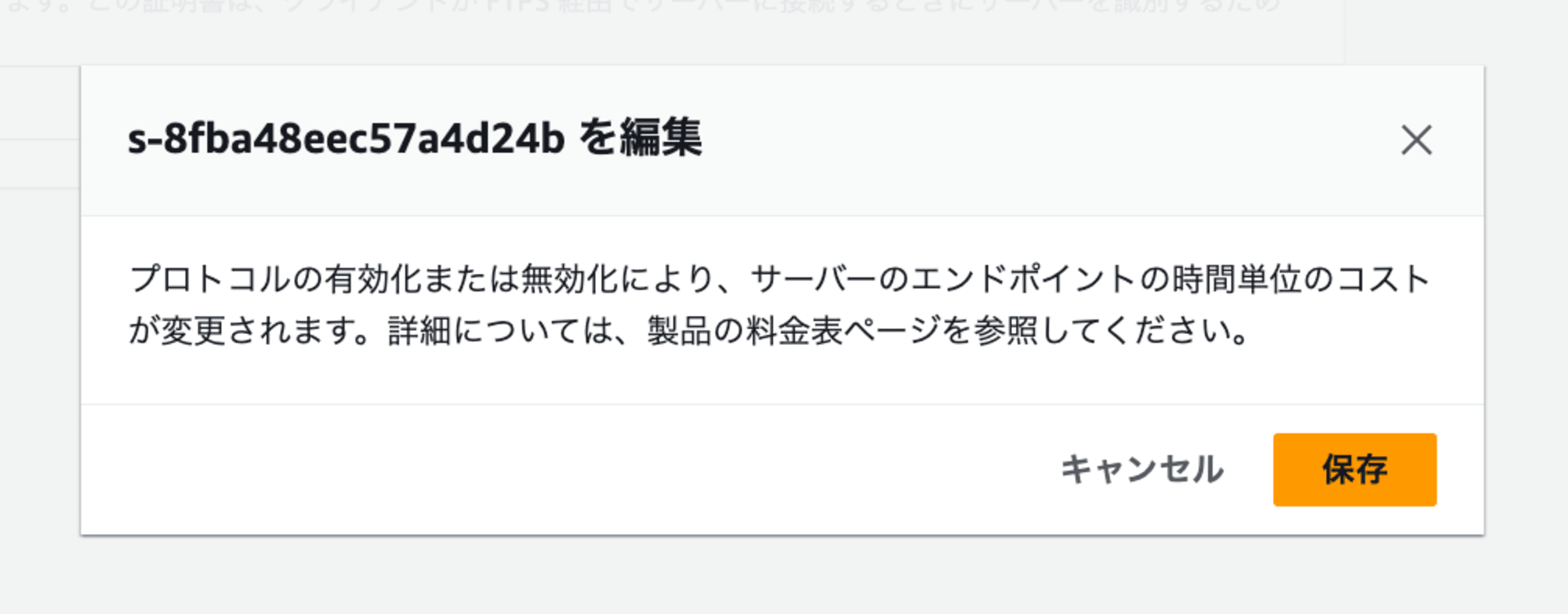

- FTPSを選択した場合のみ、AWS Certificate Manager (ACM) 証明書も選択する必要があります。プロトコルを複数選択した場合、サーバーのエンドポイントの時間単位のコストが増加しますので、必ず料金表をご確認ください。

- FTPSを選択した場合のみ、AWS Certificate Manager (ACM) 証明書も選択する必要があります。プロトコルを複数選択した場合、サーバーのエンドポイントの時間単位のコストが増加しますので、必ず料金表をご確認ください。

- 保存を選択します。

これでプロトコルの変更は完了です。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。

参考